COMO DEFINIR UMA POLITICA DE SEGURANÇA DA INFORMAÇÃO

Introdução, Conceitos, Estruturas e Sugestões Práticas à Seguir.

COMO DEFINIR UMA POLITICA DE SEGURANÇA DA INFORMAÇÃO- Introdução, Conceitos, Estrutura e Sugestões a Seguir.

1 – Abertura e Objetivos

Neste artigo vamos tratar de um assunto muito discutido e denominado Politica de Segurança da Informação, abordando algumas dúvidas comuns e sugerindo algumas ações que possam ser adotadas para construir e implementar uma Politica de Segurança da Informação, citando alguns exemplos e práticas que possam ser aplicadas no dia a dia das empresas e com isto promover melhorias na Segurança da Informação.

Nosso objetivo é tratar o assunto de forma geral e não definitiva este assunto que é complexo e logicamente não poderemos trata-lo por completo nestas poucas páginas de texto, fizemos nosso texto orientado aos colegas que não possuem domínio total do assunto mas que por algum motivo preocupam com o assunto e tem dificuldades em encontrar material de apoio relacionado a este assunto, principalmente em português, e ainda pensamos que também poderá proporcionar material de apoio aos colegas mais experientes, ou para aqueles que tratam da segurança da informação orientado ao Compliance a algum padrão ou legislação em particular.

2 – Introdução e Conceitos Básicos a Segurança Informação

Primeiramente precisaremos abordar alguns conceitos e ideias relacionadas ao assunto, elementos, características e atributos relacionados a uma Política de Segurança da Informação, são eles:

2.1 – Informação tem Valor e Precisa ser protegida.

Informação são todos os dados, fórmulas, contratos, documentos privados, o resultado econômico obtido, saldos bancários, projetos e fotos de produtos em desenvolvimento, propostas comerciais enviadas, propostas de fornecimentos recebidas, planos estratégicos, planos de marketing, a relação de clientes e fornecedores, os dados pessoais dos colaboradores, enfim todo o tipo de “informação” que “represente ou possua um determinado valor” ou ainda, que possa vir a causar “prejuízo ou impacto negativo” caso venha a ser comunicado a elementos estranhos à organização.

Por mais elementar que possa parecer, é difícil fazer as pessoas entenderem o fato de que a informação “possui um valor” e em função disto deve ser “protegida por todos”, ou ainda, os motivos pelos quais o “vazamento” de uma informação pode vir a trazer prejuízos para a empresa onde se atua, ou mais ainda que a informação seja parte do “patrimônio de uma empresa”, embora isto sejam conceitos, para alguns ainda são “paradigmas” a serem quebrados.

Vamos ilustrar duas situações hipotéticas como exemplos para que possamos transmitir e reforçar os conceitos de que a informação “possui mesmo um valor” e devido a este fato, “necessita ser mesmo protegida”.

- A informação possui Valor:

Vamos imaginar, durante um minuto, que você leitor é um colaborador, dentre vinte outros colegas de trabalho, e a sua função e dos seus demais é realizar a faxina das salas no final do expediente em uma Grande Empresa, (Destas, que ocupam diversos andares em um mesmo prédio).

Um dia ao passar por uma das mesas, percebe que há um papel caído no chão, você simplesmente o pega e em seguida o coloca no cesto de lixo, continuando a sua atividade normalmente junto com seus colegas de trabalho.

No dia seguinte, a secretária do Gestor Financeiro percebe que o papel onde havia imprimido o Balanço contendo os resultados do ano anterior (Aquele Balanço que ainda não havia sido divulgado externamente), o qual ela havia imprimido a fim de ganhar tempo na organização da reunião matinal do dia seguinte, percebe que o papel impresso sumiu da sua mesa. Rapidamente ela imprime uma nova cópia do documento, e a reunião ocorre na hora marcada e nada de mais acontece.

Passados alguns dias, e uma semana antes da data do balanço ser divulgado pela empresa, o gestor financeiro da empresa recebe os cumprimentos pelo excelente resultado obtido pela sua empresa ano anterior, recebido casualmente durante um jantar num restaurante, e, ainda o “cumprimento” foi proferido por uma pessoa estranha à empresa. Mesmo sem entender o que está acontecendo, recebe o cumprimento com um sorriso amarelo no rosto e sem seguida continua o jantar meio sem jeito, pensando em um milhão de possíveis hipóteses na tentativa de “explicar” o evento ocorrido.

ONDE esta o valor da informação?

- Para você ou algum de seus colegas, foi mais um “lixo” colocado no “lixo”, e ainda, pode ter proferido algum “impropério” em homenagem ao desleixado que deixou “aquilo” caído no chão.

- Para a secretária, pode representar o consumo de uma folha adicional de papel mais a atividade de reimprimir o documento, além do “stress” de ter que imprimi-la novamente às pressas no dia seguinte, para não atrasar a reunião.

- Para o Gestor Financeiro, resta torcer para que o cumprimento recebido tenha sido uma “Obra do acaso, afinal de contas como o “fulano” poderia saber, e ainda mais uma semana antes da divulgação do Balanço…”.

- No entanto, esta informação para um investidor do mercado de ações pode representar a diferença entre “ganhar um pouco” ou “ganhar um pouco mais”, pois indica que a compra antecipada de um lote maior de ações desta empresa poderá render um pouco mais, ainda mais depois de ter a certeza que o resultado “antes presumido” foi “de fato muito bom”. A isto se denomina “informação privilegiada”;

Este exemplo é bem interessante, pois pode ser aplicável a muitos outros tipos de informações “perdidas ou extraviadas”. Imagine um pouco mais adiante, substituindo o “Balanço”, por outras informações, tais como: O “plano estratégico”, “projetos ou plantas de produtos”, “Plano Marketing”, o cadastro de clientes, e assim por diante.

Quando a possibilidade de alguém encontrar um papel importante no lixo, tenha a seguinte certeza em mente: “havendo uma grande quantia envolvida, haverá sempre alguém interessado em “dar uma olhadinha” na sua lixeira”, estão lembrados de que alguns anos atrás, alguém perdeu um bilhete premiado, e depois de dizer que havia colocado no lixo, houve uma horda de pessoas em direção ao lixão da cidade, a fim de encontrar o “tal bilhete”.

- A Informação precisa ser protegida.

Vamos investir mais um minuto imaginando outra situação: Onde você é o único responsável por salvaguardar uma fórmula de uma bebida ou refrigerante famoso, e que a empresa onde você trabalha, é o que é, devido à existência deste produto, o qual é fabricado através do uso desta formula.

É sensato concluir que empresa proprietária da formula, construiu esta “combinação de porções e ingredientes” depois de muitos anos de pesquisa, milhares de testes e uma soma incalculável de investimentos e recursos até que em algum dia conseguiu obter a “combinação ideal”.

É inegável, que a informação sob sua responsabilidade é algo que representa e possui um “grande valor” e ainda, e que é “prioritário” que ela deve ser protegida através da melhor forma possível.

Após entendermos as razões de valor de uma informação e entender que há motivos plausíveis para que ela seja protegida, surge à necessidade de aplicar ações neste sentido. Estas ações, vistas de um nível mais alto em uma organização é o que se denominava há cem anos como “Instruções Técnicas de Segurança” e nos dias atuais de “Politica de Segurança da Informação”.

2.2 – Os atributos da Segurança Informação

Abaixo citaremos as principais características da segurança da informação, com base nestes atributos todo o resto é planejado e executado:

A Confidencialidade nos impulsiona primeiramente identificar e classificar o nível de sigilo das informações para depois tomar medidas protetivas para que não seja comunicada ou acessada por todos aqueles que não a necessitam para o restrito exercício de suas funções e estão devidamente autorizados para isto.

As informações devem ser mantidas intactas e protegidas para que não se percam ou se deteriorem e precisa ser protegida contra agentes que possam destruí-la ou torná-la indisponível no momento em que se fizer necessária. A informação deve ter a sua integridade assegurada.

As informações somente poderão ser alteradas ou modificadas por pessoa treinada ou capacitada para tal, evitando que uma informação seja invalidada por alguma atividade não regular ou realizada sem o devido controle. A informação deve ser confiável.

De nada adiante atender os itens anteriores se a informação não estiver disponível para ser utilizada, no momento em que for necessária para alguma ação ou atividade. A informação deve estar disponível no momento certo.

2.3 – A Informática e a Segurança da Informação.

No inicio do século passado, seria necessário adquirir um “cofre com proteção contra incêndio” e organizar uma “Sala de Arquivo bem trancada” podíamos resolver uma boa “parcela” do problema.

Adicionando a isto, uma instrução identificando quais informações deveriam ser depositadas no “cofre” e quais deveriam ser depositadas no “arquivo”, o assunto estaria “sob controle”.

Atualmente, com uso cada vez maior e mais amplo da Informática, e agravado ainda pelo advento da expansão de uso da internet dos últimos 10 anos, o “problema” que já era complexo, se tornou em “algo” que pode envolver uma dezena de profissionais para ser tratado e executado para se conseguir um “nível aceitável de controle”.

E, devido à estra complexidade e a dimensão que as informações tomaram nas organizações surge à necessidade de uma Politica de Segurança da Informação nos termos requeridos dos dias atuais, não que isto não existisse no passado, mas certamente não era um assunto “tão complexo” como pode vir a ser nos dias atuais.

2.4 – Analise de Risco e as Ações de Segurança da Informação.

Há alguns motivos importantes, para identificar os riscos antes iniciar atividades destinadas melhorar os níveis de segurança da informação, embora já tenhamos observado empresas partirem diretamente para as ações de segurança da informação sem que tenham efetuado uma avaliação preliminar de riscos existentes ou ainda, sequer possuem um processo formal orientado ao gerenciamento de riscos. No entanto a recomendação é primeiramente sejam identificados os riscos de TI e na sequencia, sejam iniciadas as atividades de Gerenciamento da Segurança da Informação.

Vejamos algumas vantagens de avaliar os riscos anteriormente:

1- Há modelos de referencia que nos indicam os riscos relacionados à segurança a informação, elaborados com base no impacto econômico que uma situação de risco pode acarretar ao negócio. Estas referencias foram criadas a partir de lições apreendidas baseadas em fatos reais ou, ainda, baseadas na probabilidade de que algumas situações possam vir a ocorrer e causar impacto ao negócio. O Importante é reforçar que o uso destas recomendações pode auxiliar na identificação da maioria das situações de risco relacionadas à segurança da Informação e podem ainda indicar as eventuais medidas de mitigação a serem tomadas.

Estas informações podem ser obtidas em organizações como ISACA, PCAOB, COSO e resumidamente em algumas normas ISO-IEC da série 27000.

2- Os modelos de referencia nos apresentam uma visão completa da Segurança da Informação, lembrando que uma equipe de TI composta por 20 Pessoas possui os mesmos problemas a resolver do que uma equipe de TI composta por 300 ou mais Pessoas, o ambiente pode até ser menos complexo, mas os riscos e as questões relacionadas à segurança da informação e as responsabilidades assumidas pelo TI, não são exatamente as mesmas, apenas por “detalhes”.

Outra razão importante, é que nem sempre possuímos o orçamento necessário para mitigar “todos os riscos”, e podemos fazer uso da tabela se risco e as suas classificações para focar na mitigação nos riscos mais críticos, deixando os de menor criticidade (Aqueles que representam menor gravidade/impacto para o negócio), para serem tratados em um segundo momento ou simplesmente aceita-los.

De outro lado, quando partimos diretamente para o Gerenciamento da Segurança da Informação, sem a investigação prévia dos Riscos de TI, poderemos verificar algumas situações quepoderiam ser evitadas, tais como:

1- Podemos atuar em uma situação que envolva segurança da informação, onde o impacto ao negócio pode ser baixo, e eventualmente deixar de atuar em uma situação onde o impacto seja alto;

2- Podemos ser levados a gastar mais do que o prejuízo causado pela ocorrência do fato em si.

3- Podemos avaliar mal a amplitude de um evento de segurança, deixando de fora ou sem tratamento elementos importantes da sua composição.

4- Podemos atuar nas consequências e não nas causas dos problemas.

3 – Referencias técnicas para elaboração de Politica de Segurança Informação

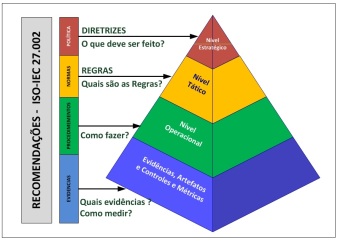

Se você não possui uma Politica de Segurança da Informação, ou já possui uma e pretende verificar se ela está de acordo com as recomendações do mercado, sugerimos utilizar as normas ISO-IEC-27001 e ISO-IEC 27.002 como ponto de partida para a sua análise, pois ambas proporcionam a descrição das recomendações dos requisitos e das práticas que precisaremos adotar para primeiramente elaborar e depois cumprir o que foi definido na Politica de Segurança da Informação.

Há ainda, assuntos técnicos ou relacionados à infraestrutura e serviços técnicos de TI, que precisam ser adotados e estão disponíveis nos modelos do ITIL, PMO, e das recomendações contidas nas Normas ISO-IEC-20.000:1 e 2, pois estes processos que são mais bem tratados através destas fontes complementares / normas.

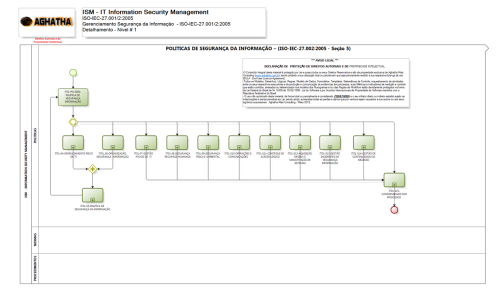

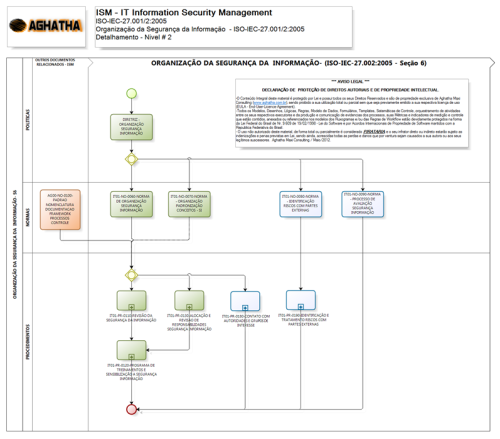

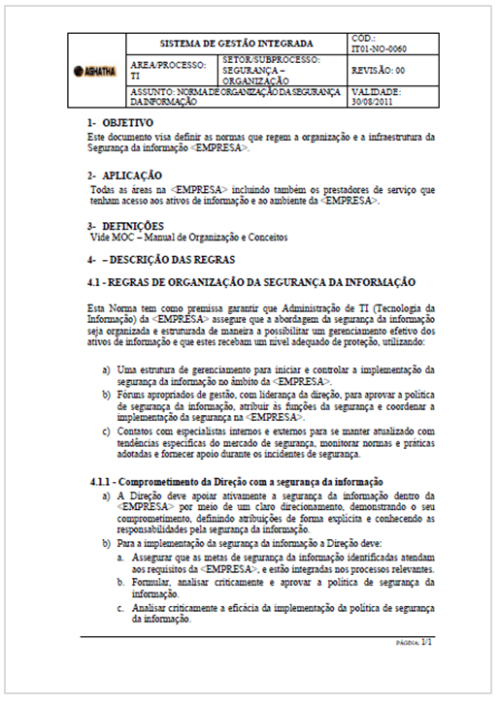

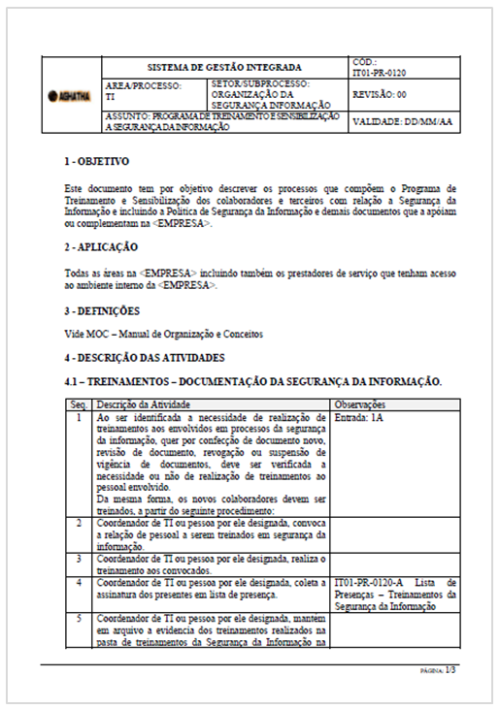

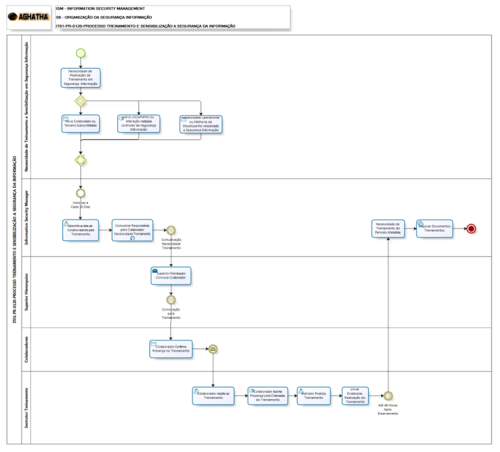

3.1 – Composição Básica Sugerida para a Politica de Segurança da Informação.

Em tese, a Politica deve conter as diretrizes a serem cumpridas por todos na organização, se entendermos que devemos ter pelo menos uma diretriz para cada um dos grupos de assuntos (Capítulos) previstos pela norma ISO-27.002, nossa Politica de Segurança da Informação não deverá possuir mais de 2 ou 3 páginas.

É importante alertar que dependendo do segmento de mercado ao qual a empresa atua, ela poderá ser “obrigada” a cumprir além dos requisitos contidos na norma, alguns outros elementos adicionais de segurança, muito mais em razão das diferenças contidas em sua “Matriz de Riscos” do que pela adoção ou não de uma determinada especificação contida na norma.

Ao final de algum tempo, você deverá atingir além da Politica, alguns grupos de Normas e Procedimentos, que possibilitem a cobertura de todas ou quase todas as recomendações contidas na referidas normas.

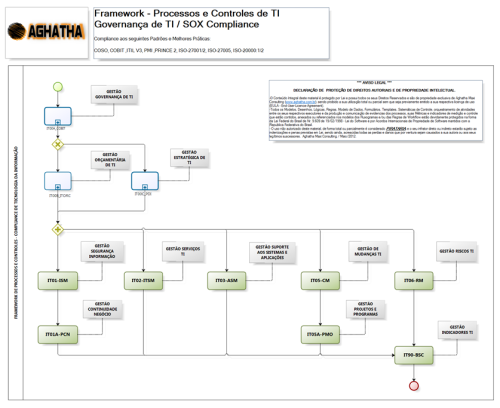

Modelo acima representa o Mapa Geral contendo a Politica, Normas e todos os Procedimentos necessários para a implementação de um Sistema de Gerenciamento de Segurança da Informação, do qual a Politica de Segurança da Informação é o elemento central e responsável por estabelecer todos os demais níveis de controle e das devidas evidencias destinadas a sua comprovação.

4 – Fatores Críticos de Sucesso

Há alguns fatores críticos para o Sucesso durante a implementação de um Sistema de Gerenciamento da Segurança da Informação, vamos citar aqui os principais:

4.1 – Resistencia Natural das Pessoas Envolvidas no Processo.

Como é de se esperar em todo o processo que envolve mudanças há resistência natural das pessoas, e no caso da segurança da informação especificamente há um detalhe a “desinformação sobre o tema”. As pessoas não “entendem facilmente”, pelo menos no início, o real motivo e a necessidade de tantos controles, processos e evidencias, e não é raro, observarmos algumas reações, dentre as mais diversas possíveis, no momento de colocar em pratica alguma ação orientada a promover a segurança.

E para ilustrarmos isto, vejamos alguns exemplos:

- “A empresa resolveu burocratizar as coisas”,

- “A empresa perdeu a confiança e por isto retirou os meus privilégios de acesso”,

- “Eu sempre fiz assim e sempre deu certo, porque mudar agora”,

- “Eu acho que a empresa vai me demitir”,

- “Eu sei como fazer, mas não consigo colocar o que eu faço num papel”,

- “Não consigo trabalhar direito sem usar o meu chat”.

- “Não consigo mais acessar o meu e-mail pessoal aqui na empresa”.

- “Se o diretor pode, eu também quero”.

- Entre outras.

A boa notícia é que estas reações deixam de existir com o passar do tempo, quando as mesmas pessoas são treinadas e recicladas e as reações mudam bastante na medida em que vão entendendo o que de fato é “Segurança da Informação” e como este assunto é importante não só para a empresa, mas para si próprias.

4.2 – Apoio da Alta Direção / Gestores.

O Apoio dos gestores é fundamental para que a Politica de Segurança da Informação sejam efetiva, sem a presença deste apoio, iniciar qualquer ação neste sentido é algo no mínimo “temerário”.

Exemplo de ações onde o apoio da Alta direção será necessário:

- Há pontos que para serem tratados adequadamente, é necessário incluir clausulas adicionais em contratos de trabalho, termos de confidencialidades, Adesão a Regras de Navegação e Uso de Internet, Código de Ética e Conduta, e tantos outros itens com amplitude geral na empresa;

- Segurança da informação abrange todos os funcionários da empresa, sem distinção de cargo ou função. Segurança é responsabilidade de todos, conseguir materializar isto sem o apoio da Alta Direção é uma missão quase impossível.

4.3 – Treinamentos e Reciclagens constantes

Prover treinamentos regulares em Segurança da Informação aos colaboradores além de fundamental é o que de fato garantirá o sucesso da aplicação das diretrizes contidas na Politica de Segurança da Informação.

4.4 – Auditorias e Verificações Regulares

Recomenda-se a realização de auditorias ou verificações de Compliance nos processos estabelecidos, a própria norma estabelece em um de seus capítulos este controle de forma regular e constante.

Se os processos não forem periodicamente revisados, corre-se o risco de cair em desuso ou perder a oportunidade de simplifica-lo ou melhora-lo com o passar do tempo.

Mesmo que você não tenha o objetivo de certificar os processos de segurança, aos mesmos moldes dos processos de qualidade, é importante que um grupo de avaliadores, mesmo que internos verifiquem periodicamente a regularidade dos processos e controles.

5 – Por Onde Começar e o que fazer?

Sugerimos inicialmente a realização de um estudo considerando o volume de custo e esforço necessário para a realização do projeto de compliance, sendo também muito importante obter o apoio da organizaçao e principalmente dos gestores nesta fase inicial do projeto. A Norna ISO-27003:2010 possui um roadmap sugerido para a implementação do sistema da segurança e pode ser de grande auxílio na organização e execução as ações necessárias.

É importante ter em mente que obtendo o “Compliance em Segurança da Informação” você estará construindo as bases para o compliance em diversas outras categorias de compliances existentes, tais como Governança TI e Corporativa, PCI, ANTT – Agencia Nacional Transportes Terrestres, Acreditação Segurança ao Fornecimento Serviços, Sarbanes-Oxley, Basel entre outros.

Caso tenha dúvidas em relação ao estudo dos custos, montamos a algum tempo um template destinado a comparar o volume de custos e esforço construindo todos os processos a partir do zero e com o apoio de um consultor especialista e uma outra hipótese considerando a utilização de modelos pré-definidos. Este template está disponível para download sem nenhum custo em nossa webstore na seção Brochures, no endereço http://www.aghatha.com

5.1 – Adotar modelos pré-definidos para a organização de Processos e Controles Segurança da Informação – ISO-27002:

Conheça nosso AGHATHA Framework para o Compliance da Norma ISO-27002:2005, mais detalhes sobre este produto podem ser conhecidas no post abaixo:

https://aghatha.wordpress.com/2012/12/04/aghatha-framework-licenca-uso-perpetua-modelos-aplicacao-norma-iso-iec-270022005-seguranca-informacao-r02-01a/

Você pode licenciar o uso deste framework em nossa webstore, veja no endereço abaixo o link de acesso as informações sobre o AGHATHA Framework – Compliance Norma ISO-27002 – Segurança da Informação.

http://aghatha.com/index.php/framework/framework-de-processos-e-controles-para-o-compliance-de-ti-norma-iso-27001-iso-27002-seguranca-da-informacao-release-02-01-a.html

5.2 – Contruir você mesmo com o apoio de sua equipe os Processos e Controles Segurança Informação – ISO-27002:

Em artigo anterior a este tratamos algumas sugestões de como adotar as melhores práticas contidas na Norma ISO_IEC-27.001 e 27.002, o artigo aborda o que fazer, e ainda sugere em linhas gerais como adotar as recomendações previstas por estas normas.

Este artigo pode ser visualizado em:

https://aghatha.wordpress.com/2011/05/22/compliance-de-processos-norma-isoiec-27-002-gerenciamento-de-seguranca-informacao/

Há ainda outros artigos relacionados especificamente em como Organizar a documentação de processos e boas práticas em TI, incluindo o template sugerido por nos para ser utilizado na descrição dos processos.

Este artigo pode ser visualizado em:

https://aghatha.wordpress.com/2011/06/18/como_formatar_e_organizar_a_documentacao_de_processos_ti/

Caso o leitor se habilite a levantar e desenhar os processos e controles escrevemos três artigos que tratam deste assunto, considerando o que deve ser feito a partir dos conceitos, métodos, símbolos, e exemplos de como descrever os processos e como desenhar os respectivos fluxogramas.

Estes artigos estão disponíveis em:

1 Parte: Introdução, Conceitos e Modelos

https://aghatha.wordpress.com/2011/07/03/como-desenhar-fluxogramas-de-processos-de-negocio-1-parte-introducao-conceitos-e-modelos/

2 Parte – Levantamento, Analise e Desenho do Fluxograma

https://aghatha.wordpress.com/2011/07/10/como-desenhar-fluxogramas-de-processos-de-negocio-2-parte-levantamento-analise-e-desenho-do-fluxograma/

3 Parte – Analise de Capacidade e Carga dos Processos

https://aghatha.wordpress.com/2011/07/16/como-desenhar-fluxogramas-de-processos-de-negocio-3-parte-analise-capacidade-carga-processos/

- Este artigo está disponível para download no formato de Documento (PDF) na pagina destinada a Noticias e Download no site da AGHATHA, no seguinte endereço: Http://www.aghatha.com/index.htm

Você pode ainda, Adotar Bibliotecas Contendo Modelos, Processos e Controles Prontos e Preparados para serem utilizados rapidamente.

Conheça nossa Biblioteca de Modelos – Licenciamos o Uso de Frameworks contendo todos as Politicas, Normas, Procedimentos e Controles para o Compliance de TI, isto é uma forma rápida, econômica e eficiente de implementar estes padrões, sem ter de desenha-los a partir do Zero, ou ainda, utiliza-los na complementação / revisão dos processos já existentes.

Caso tenha interesse em conhecer esta solução, veja mais detalhes abaixo:

- FRAMEWORK DE PROCESSOS E CONTROLES PARA O COMPLIANCE DE TI

Convidamos a Navegar pelo em Nosso Framework de Processos e Controles para o Compliance de TI aos Padrões e Recomendações para o compliance SOX, ISO-27.001/2, ISO-20.000:1/2, COBIT, ITIL V3, PMI. você poderá ver alguns exemplos de como é possível descrever processos complexos com a adoção de 4 camadas sucessivas de detalhamento, sendo o nível # 1 a visão mais alta e o nível # 4 o nível mais detalhado do processo (Drill-Down de detalhamento de processos em camadas).

Em nossa webstore, onde os 175 modelos (Politicas, Normas, Procedimentos e Controles podem ser licenciados on-line) em : http://aghatha.com/index.php/framework/framework-de-processos-e-controles-para-o-compliance-de-ti-norma-iso-27001-iso-27002-seguranca-da-informacao-release-02-01-a.html

Ou ainda, Leia mais sobre este mesmo assunto, em nosso POST.

https://aghatha.wordpress.com/2012/05/24/como-implementar-processos-e-controles-para-o-compliance-de-ti-atraves-do-licenciamento-de-uso-de-um-framework-modularizado-e-contendo-documentos-processos-controles-e-workflow-para-cada-um-dos-padroe/

—–

· Download do conteúdo deste Artigo :

O Conteúdo deste artigo está disponível para download no formato Arquivo (PDF) na pagina Free Whitepaper publicada em nosso site

www.AGHATHA.com , acessando a pagina : http://aghatha.com/index.php/whitepapers.html , você poderá realizar o download do mesmo gratuitamente.

Faça-nos uma visita, caso opte por assinar a Nossa Newsletter, você passará a receber avisos de atualizações e ampliações do conteúdo deste artigo e/ou comunicados sobre a publicação de outros artigos relacionados com este mesmo assunto.

———-

Compartilhe este post:

———

Declaração e Preservação de Direitos Autorais e de Propriedade:

Todas as marcas, modelos, desenhos, nomes, incluindo o conteúdo integral deste artigo, são de propriedade de seus respectivos fabricantes, autores ou publicadores.

O leitor está autorizado a fazer o uso interno e não comercial do conteúdo deste artigo, desde que mantidas as observações de direitos autorais e mantidas as referencias a suas origens e identificação dos respectivos autores e proprietários.

Direitos de uso comerciais deste artigo são preservados e mantidos em nome exclusivo do autor e o leitor não está autorizado a utiliza-los, de forma integral ou parcial para usos e fins comercias e/ou em atividades que visem à obtenção de lucro ou benefício comercial próprio ou a terceiros.

This work is licensed under a Creative Commons Atribuição-Uso não-comercial-Vedada a criação de obras derivadas 3.0 Unported License.

This work is licensed under a Creative Commons Atribuição-Uso não-comercial-Vedada a criação de obras derivadas 3.0 Unported License.

Para a confecção deste artigo foram citadas e/ou utilizados os seguintes nomes, marcas e publicações:

- COBIT ® 4.1, que é de propriedade exclusiva ISACA – Information Systems Audit and Control Association (www.isaca.org ) e IT Governance Institute™ (www.itgi.org), sendo Todos os direitos autorais reservados.

- Conteúdo Artigo – é de propriedade exclusiva do Autor e de AGHATHA (http://www.aghatha.com/index.htm / Http://www.aghatha.com ), sendo todos os direitos autorais preservados, incluindo a sua utilização e exploração comercial.

- COSO®, que é de propriedade exclusiva Committee of Sponsoring Organizations of the Treadway Commission (COSO)™ (www.coso.org/), sendo Todos os direitos autorais reservados.

- ISO-IEC® Standard – São de propriedade exclusiva do International Organization for Standardization (ISO®) e International Electrotechnical Commission (IEC®) (www.iso.org), sendo Todos os direitos autorais reservados.

- ITIL V-3 ® – IT Infrastructure Library® (www.itil-officialsite.com) que é de propriedade e proteção exclusiva da Coroa Britanica (www.ogc.gov.uk) – Office of Government Commerce (OGC) – UK, sendo Todos os direitos autorais reservados.

- PCAOB ® é propriedade exclusiva do Public Company Accounting Oversight Board – (http://pcaobus.org/), sendo Todos os direitos autorais reservados.

- PMI ® / PMBOK ® propriedade exclusiva do Project Management Institute ( www.pmi.org/), sendo Todos os direitos autorais reservados

– Fim Declarações de Direitos de Copyright —

– Fim Artigo

—- Fim Conteúdo Artigo —-

-30.018215

-51.186294

Read Full Post »